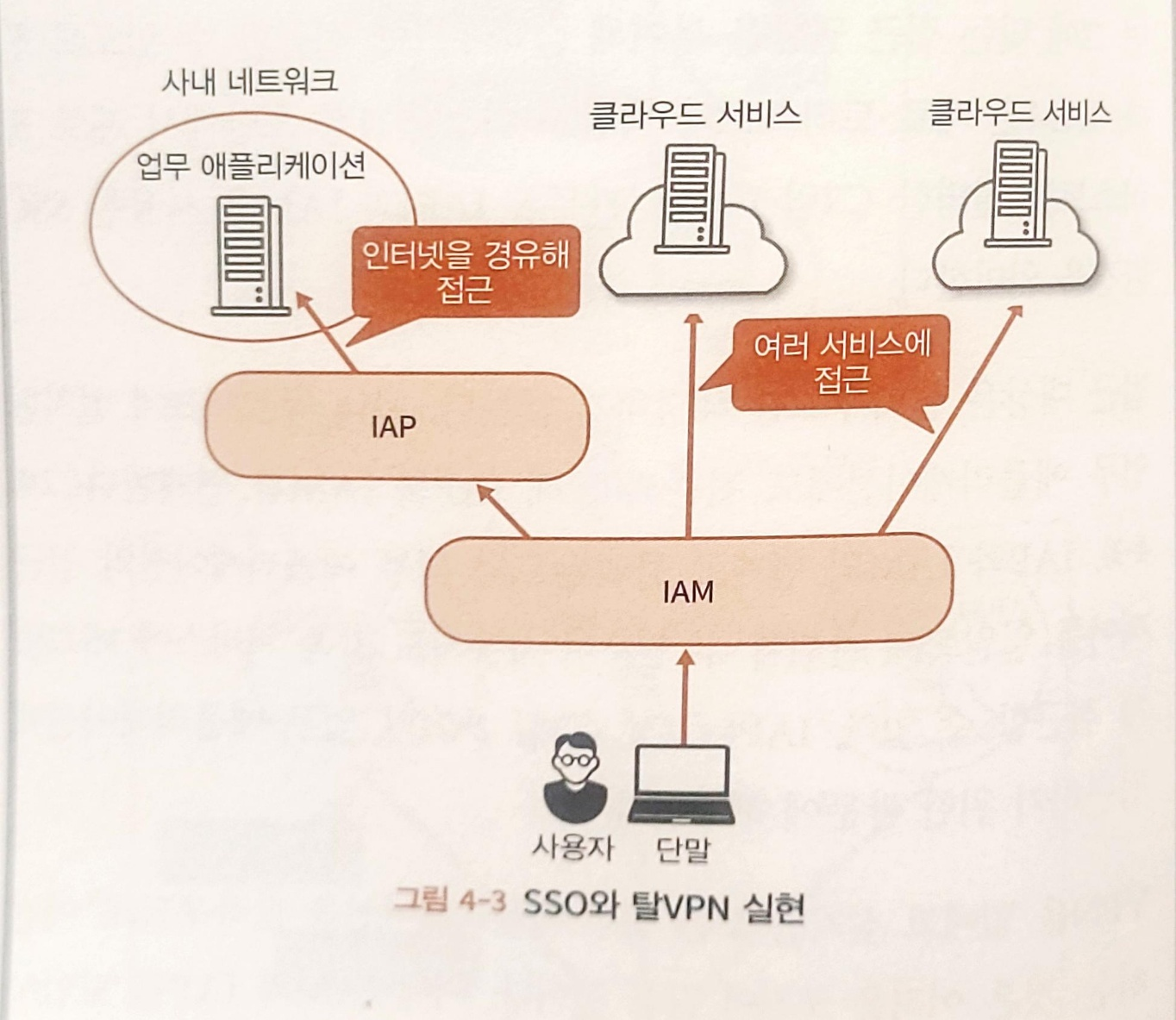

사내망 경계방어를 그대로 두고 ZT 실현하는 방법 1

ZT 핵심은 IAM

- 모든 사용자와 단말은 IAM에서 인증

- IAM 인증된 사용자와 단말은 클라우드에 접근 가능 → 사용자 편의성 매우 높아짐

- 사내망 업무APP에 접근하는 것은 IAP proxy를 거치도록 보호

- 경계 방어의 대표 주자 VPN은 의미없게 된다.

- 옵션 - 사내에서는 IAP를 경유하지 않고 기존 경계 방어 수단을 사용할 수도 있다

- 우려 - IAM + IAP에 부담 증가 but 클라우드 확장성으로 해소

- 단점 - IAM + IAP가 public에 노출되어 있음

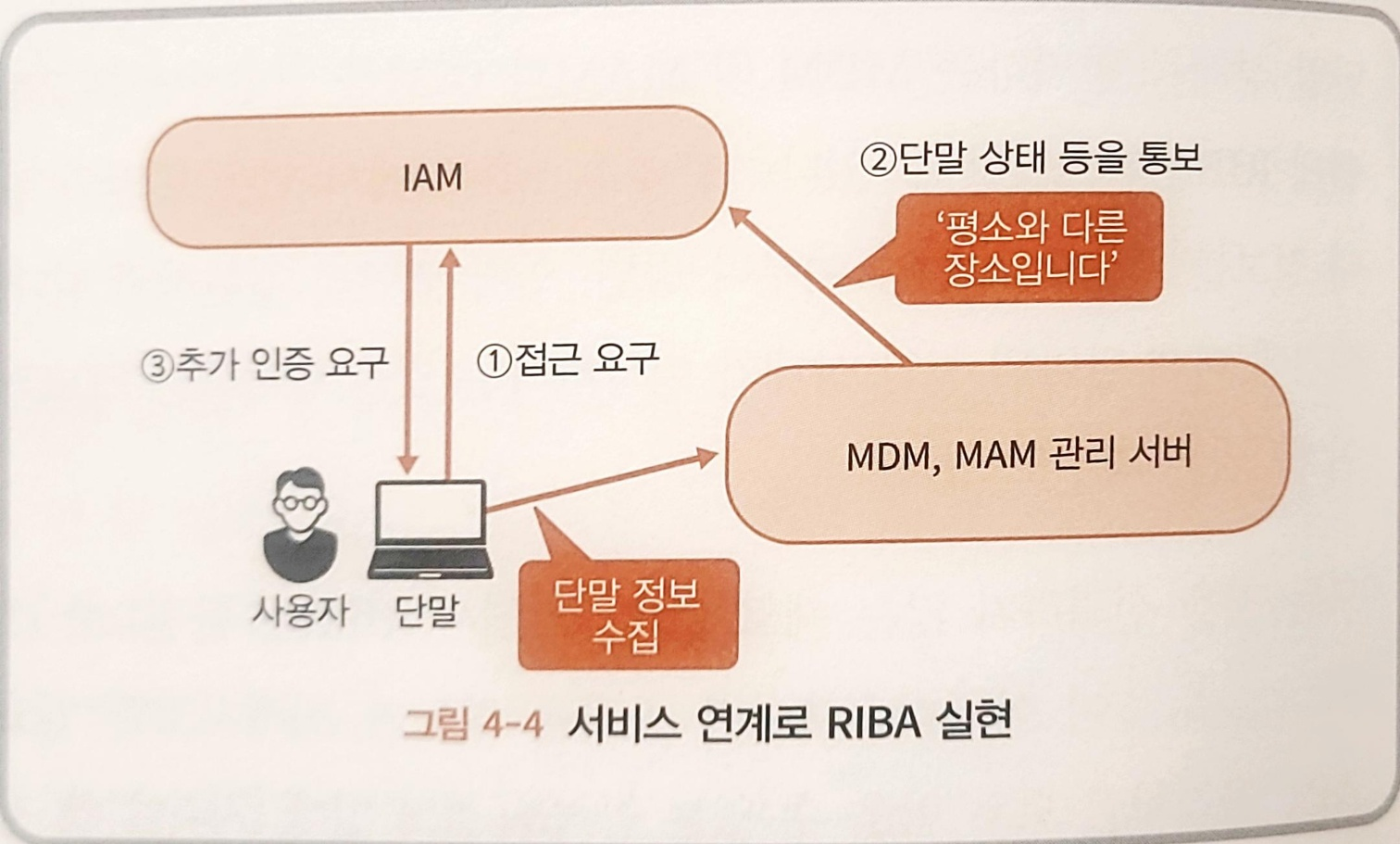

RIBA 실현

- MDM, MAM을 IAM과 연동하고 단말 상태 정보를 IAM에 전달 (예: 평소와 다른 장소)

- 상태에 따른 IAM 인증 방법 변경(예: MFA 요청 추가)

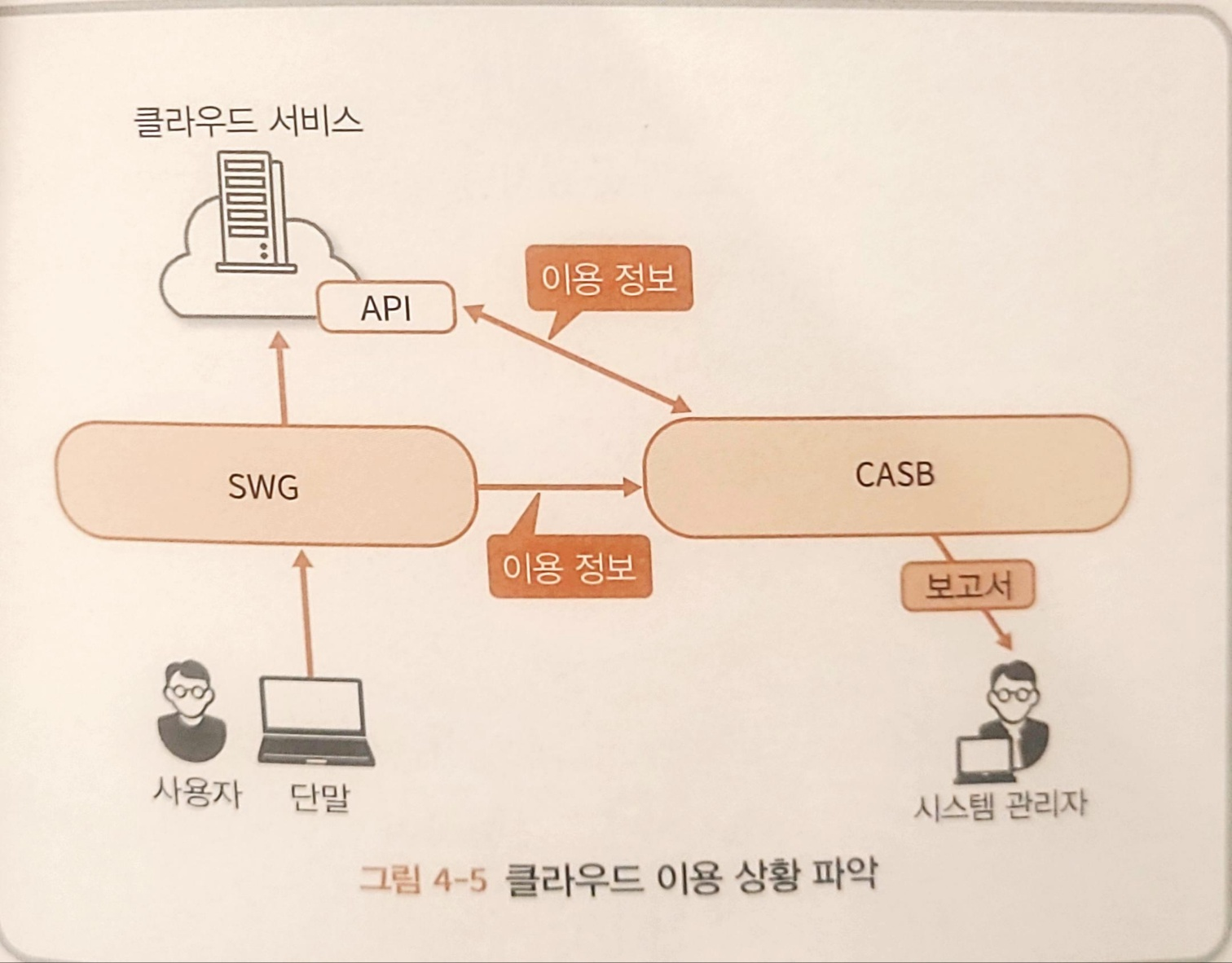

CASB 추가

- SWG와 함께 부적절한 이용자 실시간 탐지

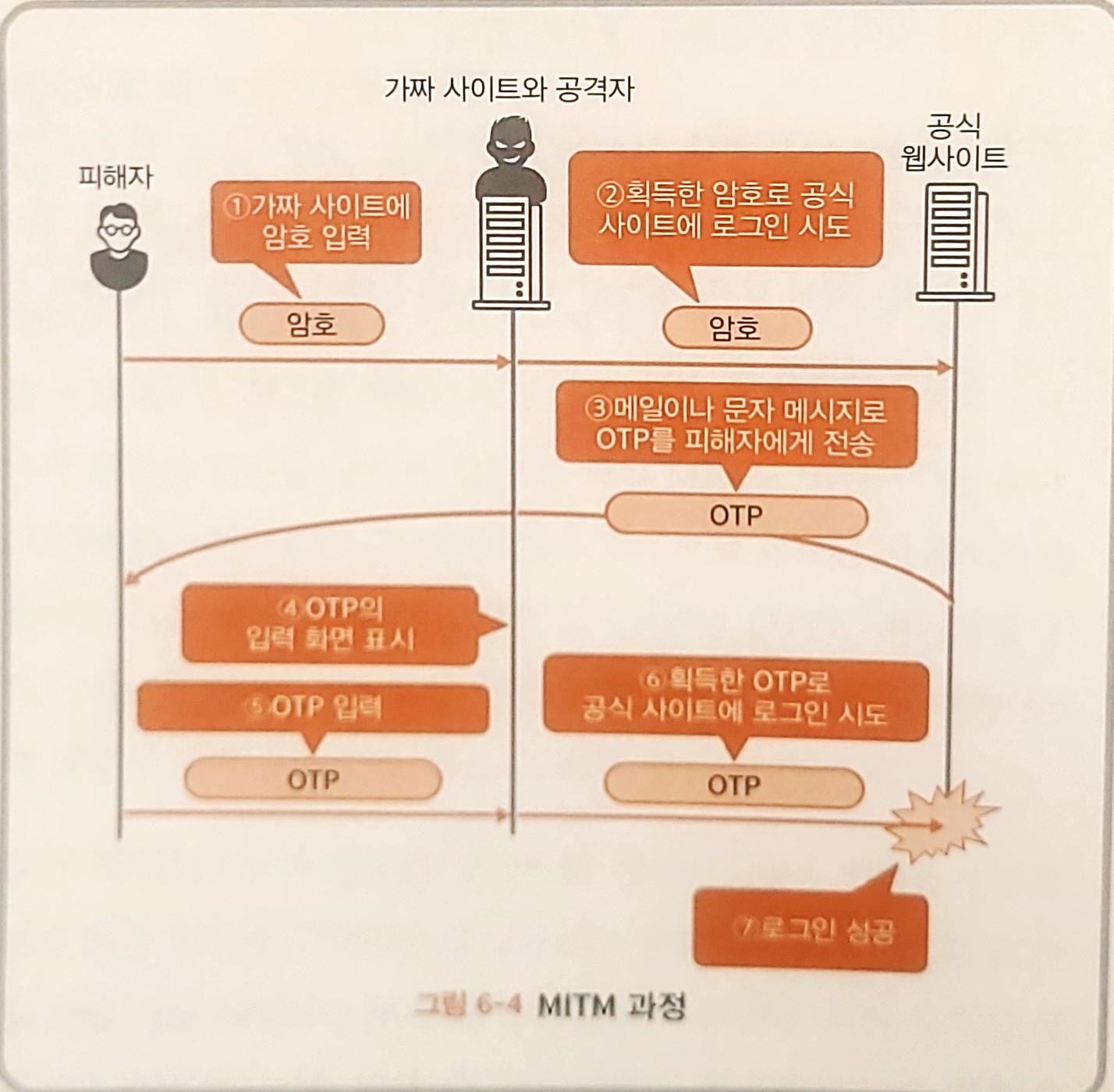

MITM 공격

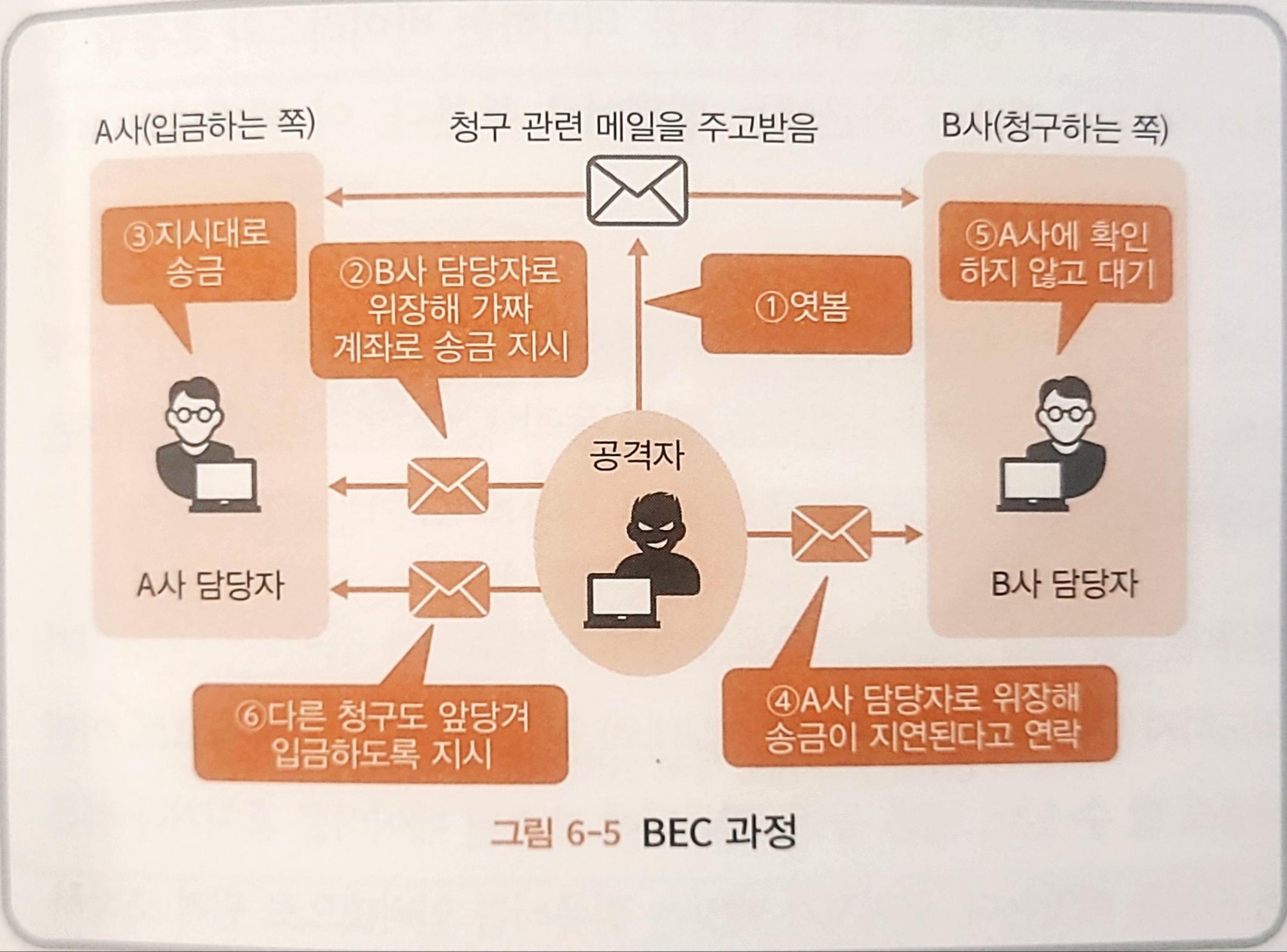

BEC 공격 과정

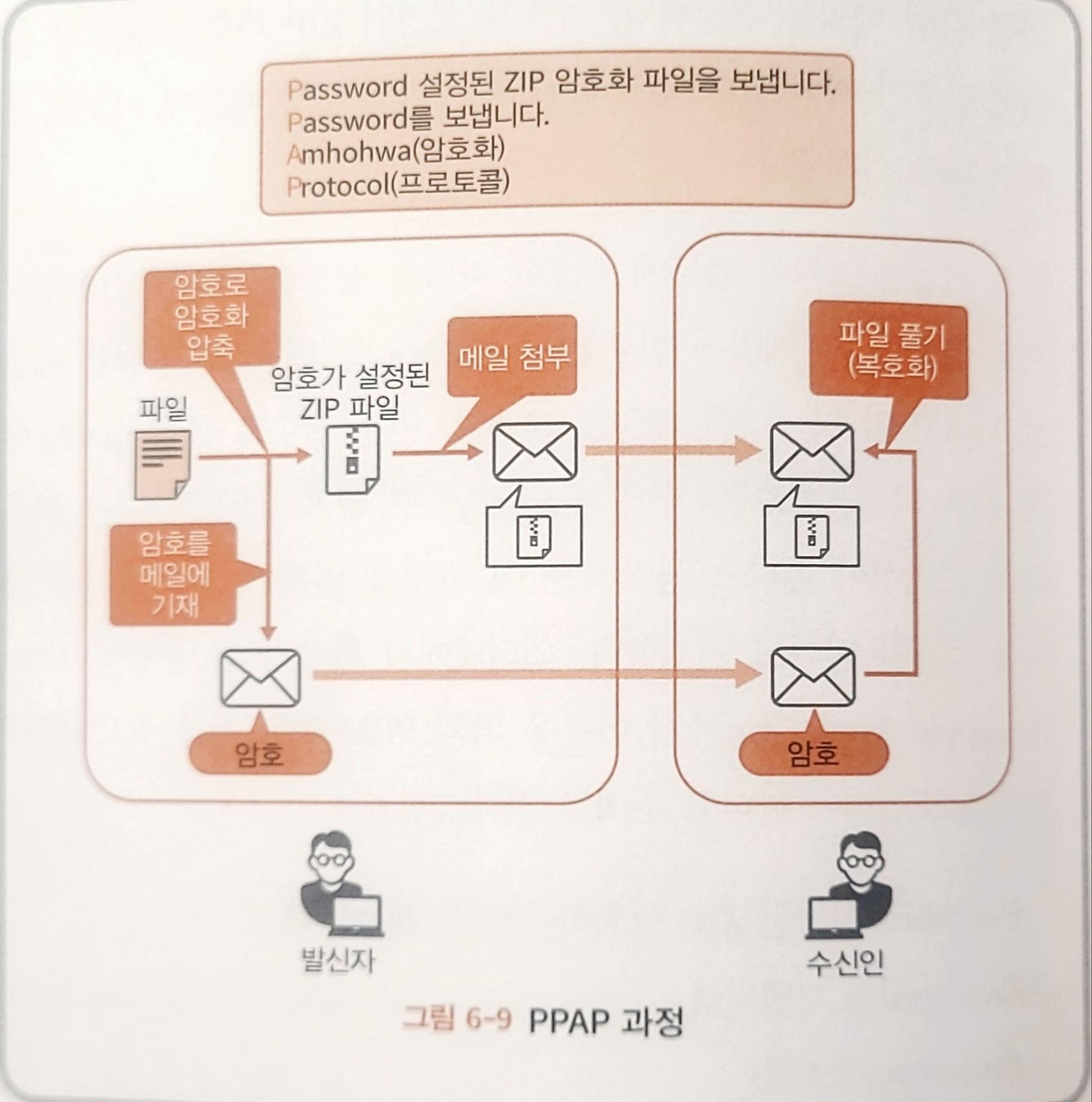

PPAP Pen-Pineapple-Apple-Pen 방식

- 암호가 걸린 화일을 메일에 첨부로 보낸다

- 암호는 별도의 메일로 따로 보낸다

- 이모텟emotet 공격에 취약하다

이모텟 공격

- 다른 컴퓨터를 감염시킬 목적으로 실존 기업 이나 실존 인물로 위장해서 메일을 보낸다

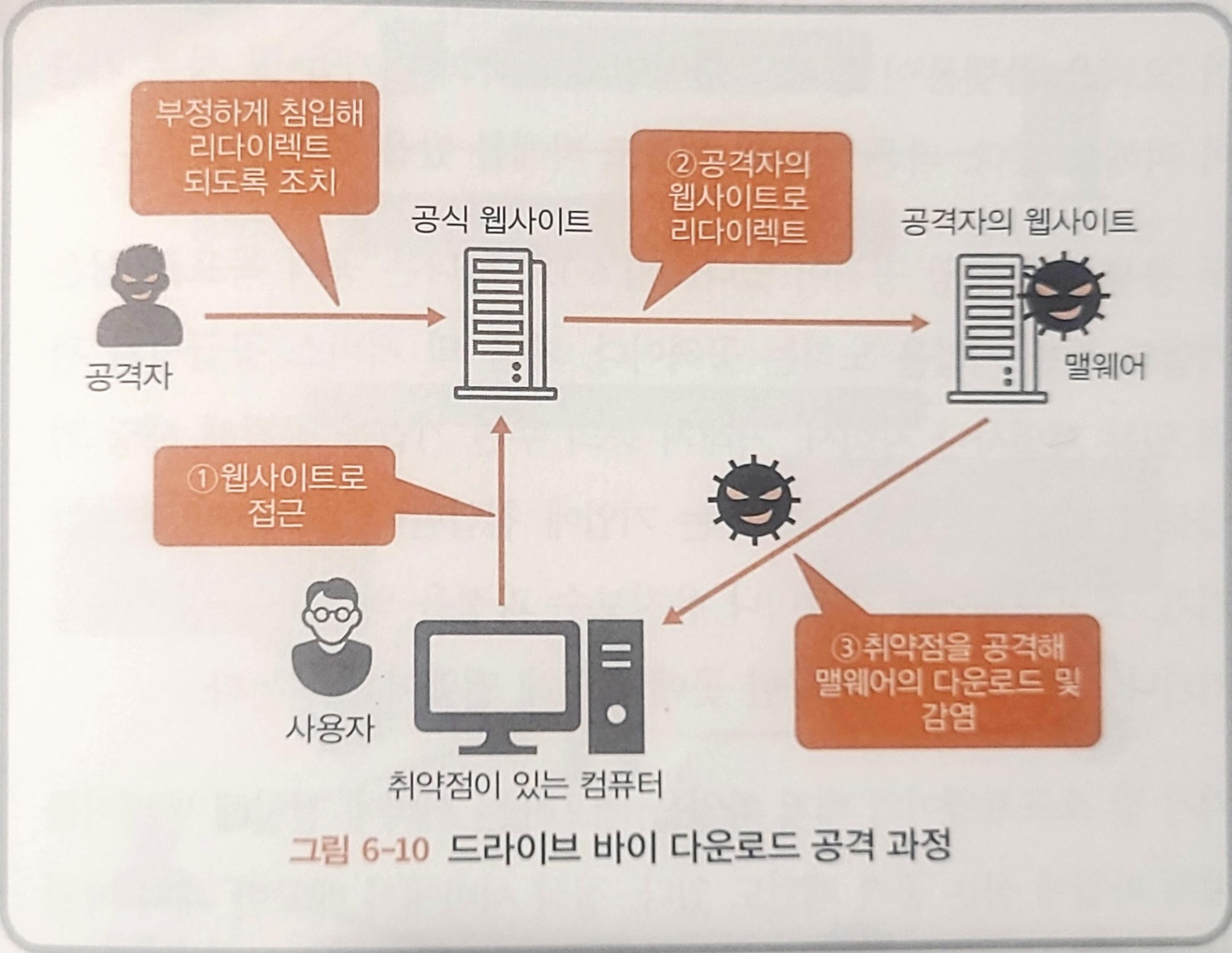

Drive-by-Download 공격

This post is licensed under CC BY 4.0 by the author.