ZTA(Zero Trust Architecture) 이해 첫번째

기존 보안 철학이었던 경계 기반 방어는 Offline, Online 경계가 흐려지고 혼합근무 또는 하이브리드 근무가 요구되는 기업환경에서 더이상 안전하지 않다.

구글은 아무것도 믿지 않는다는 제로 트러스트

NIST SP 800-207, SP-207a를 적용해야할 필요가 있다

Zero Trust(ZT)

- 2004 Jericho forum에서 시작

- NAC등 네트워크 중심으로 시작

- 2016년 CAR(Conditional Access Release)로 발전

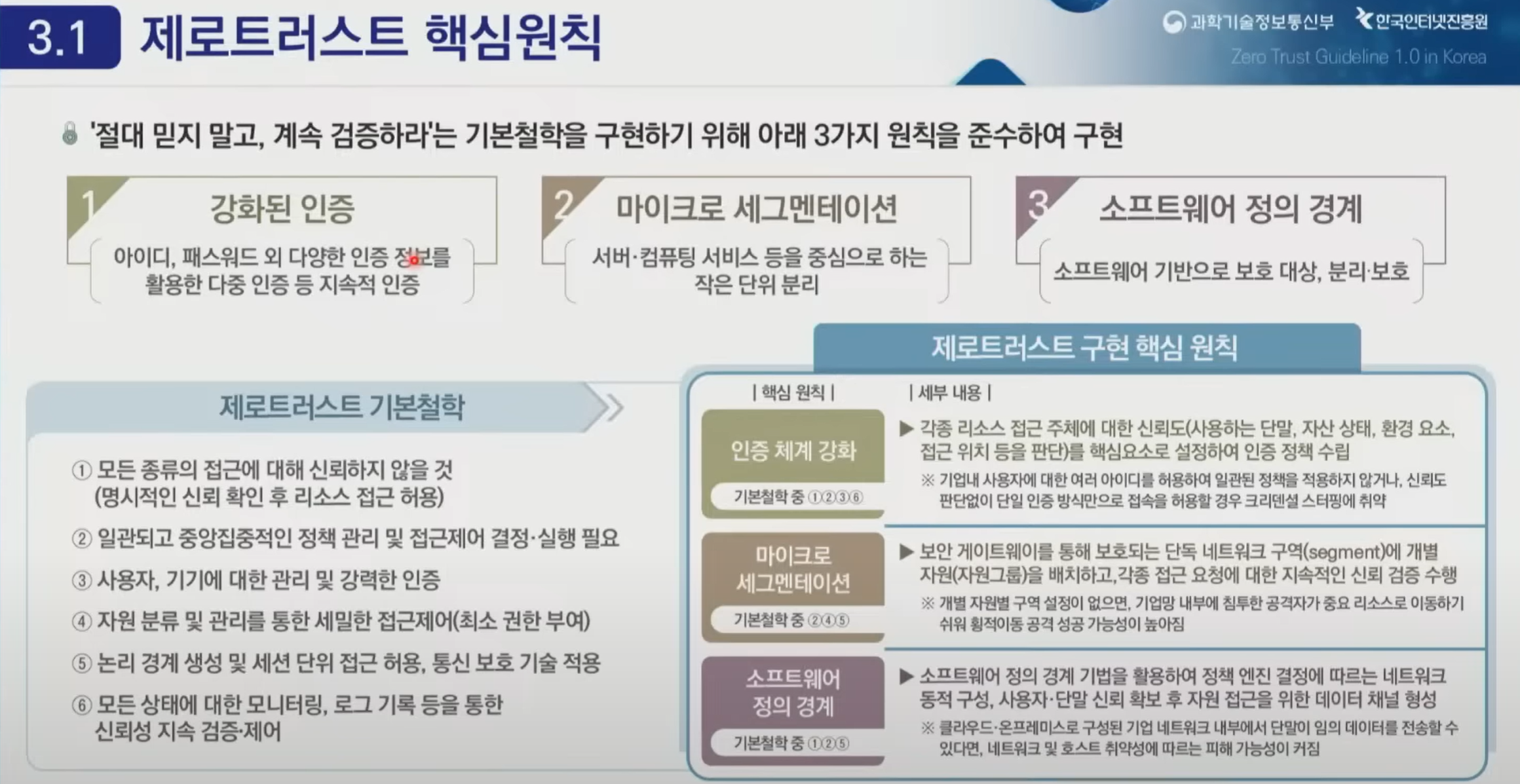

세밀한 인증체계, 정보자산 분리.보호, 접근 요구 정밀 제어 → 최소 권한 부여

- ZTA는 철학적 개념

정확, 최소 권한, 세션 단위 접근 결정, 불확실성 최소화

- 모든 종류의 접근에 대해 신뢰하지 않는다

- 일관되고 중앙 집중적인 정책관리 및 접근제어 결정.실행한다

- 사용자, 기기에 대한 관리 및 강력한 인증

- 자원분류 및 관리를 통한 세밀한 접근제어(최소 권한 부여)

- 논리경계 생성 및 세션단위 접근 허용, 통신 보호 기술 적용

- 모든 상태에 대한 모니터링, 로그 기록등을 통한 신뢰성 검증 제어

- 정적+네트워크 기반 경계 방어 → 사용자+자산+리소스 중심 방어

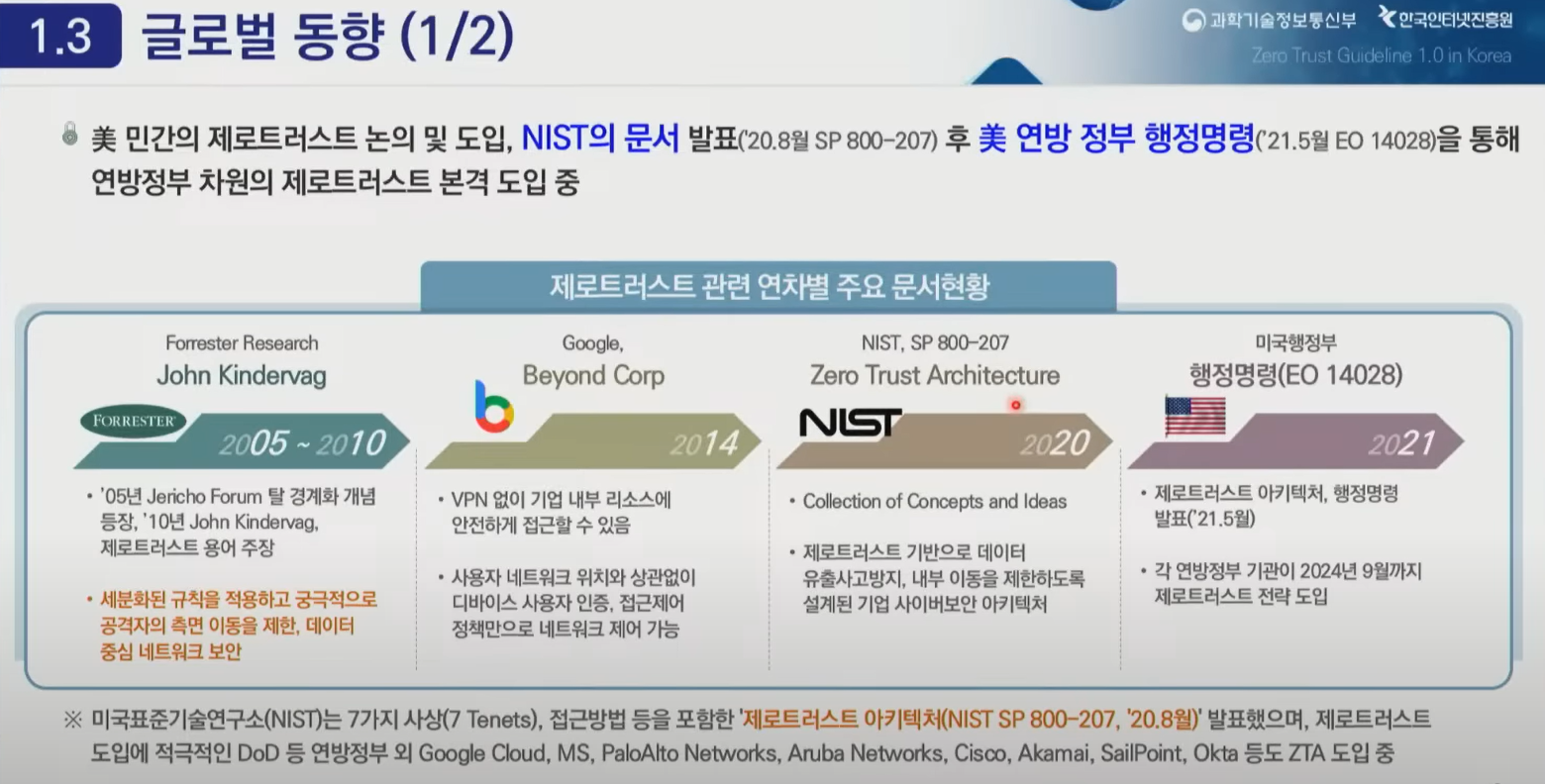

제로트러스트 동향

- 2005~2010 Forrester research

- ‘05년 탈 경계화 개념

- ‘10년 ZeroTrust 용어

- 2014 Google

- VPN 없이 기업 내부망 접근 가능

- 네트워크 위치 상관없이 인증, 접근제어 정책만으로 제어 가능

[도서] 제로 트러스트 구글 엔지니어는 아무도 믿지 않는다

- 2020 NIST

- Collection of Concepts and Ideas

- ZT 기반 데이터 유출사고 방지, 횡적 이동 제한하도록 설계된 Architecture

ZT 핵심 원칙

- 강화된 인증

- 마이크로 세그멘테이션(Micro Segmentation)

- 소프트웨어 정의 경계(Software Defined Perimeter, SDP)

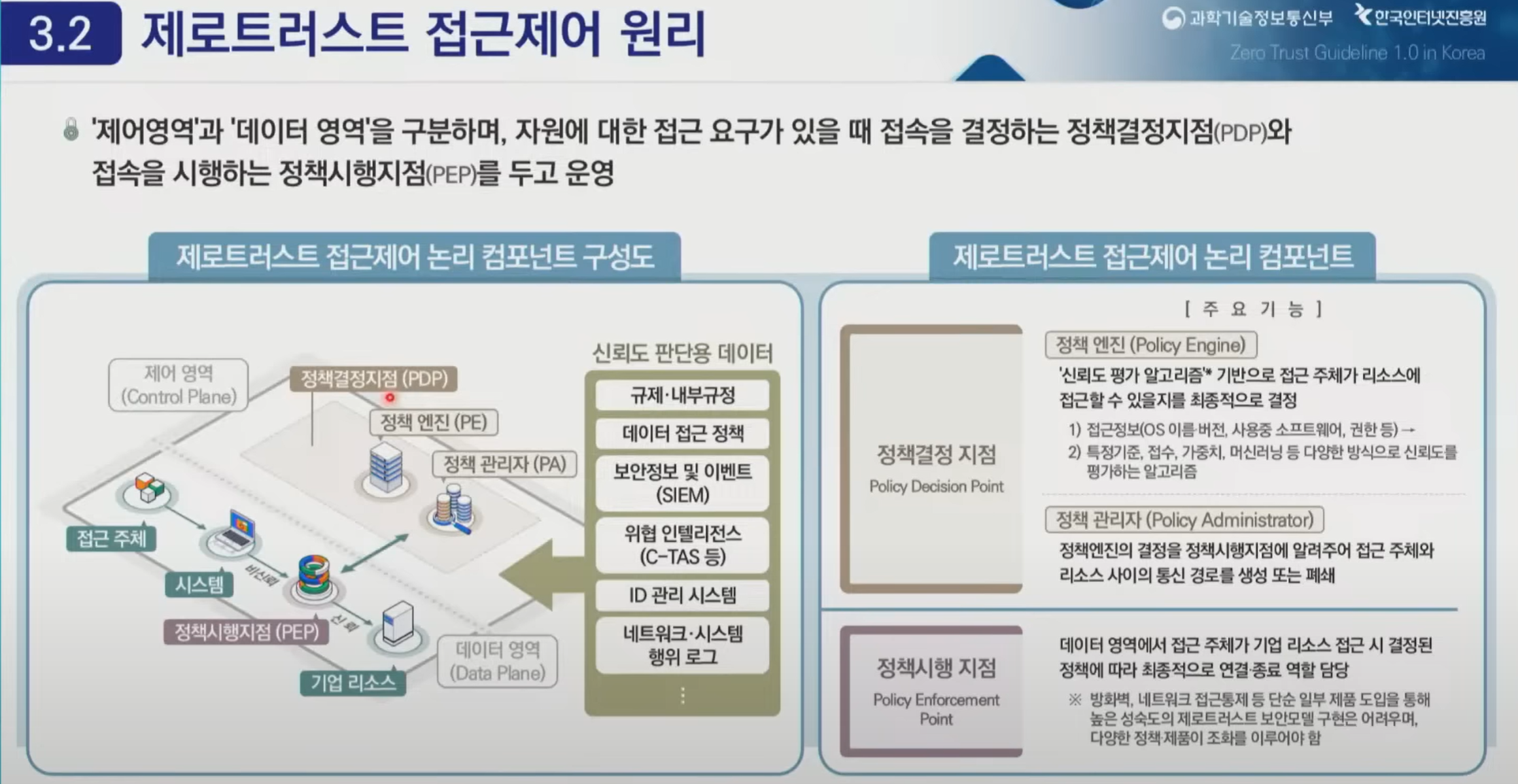

ZT 접근제어 논리

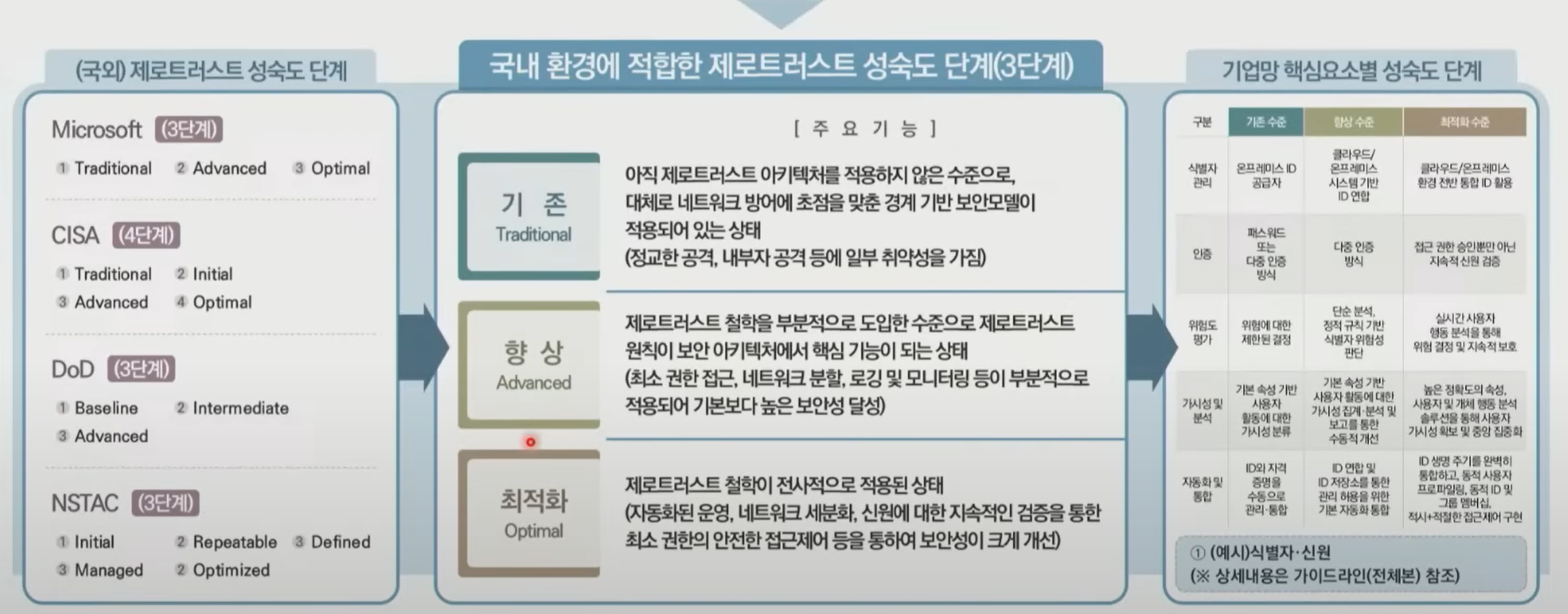

ZT 성숙도 모델?

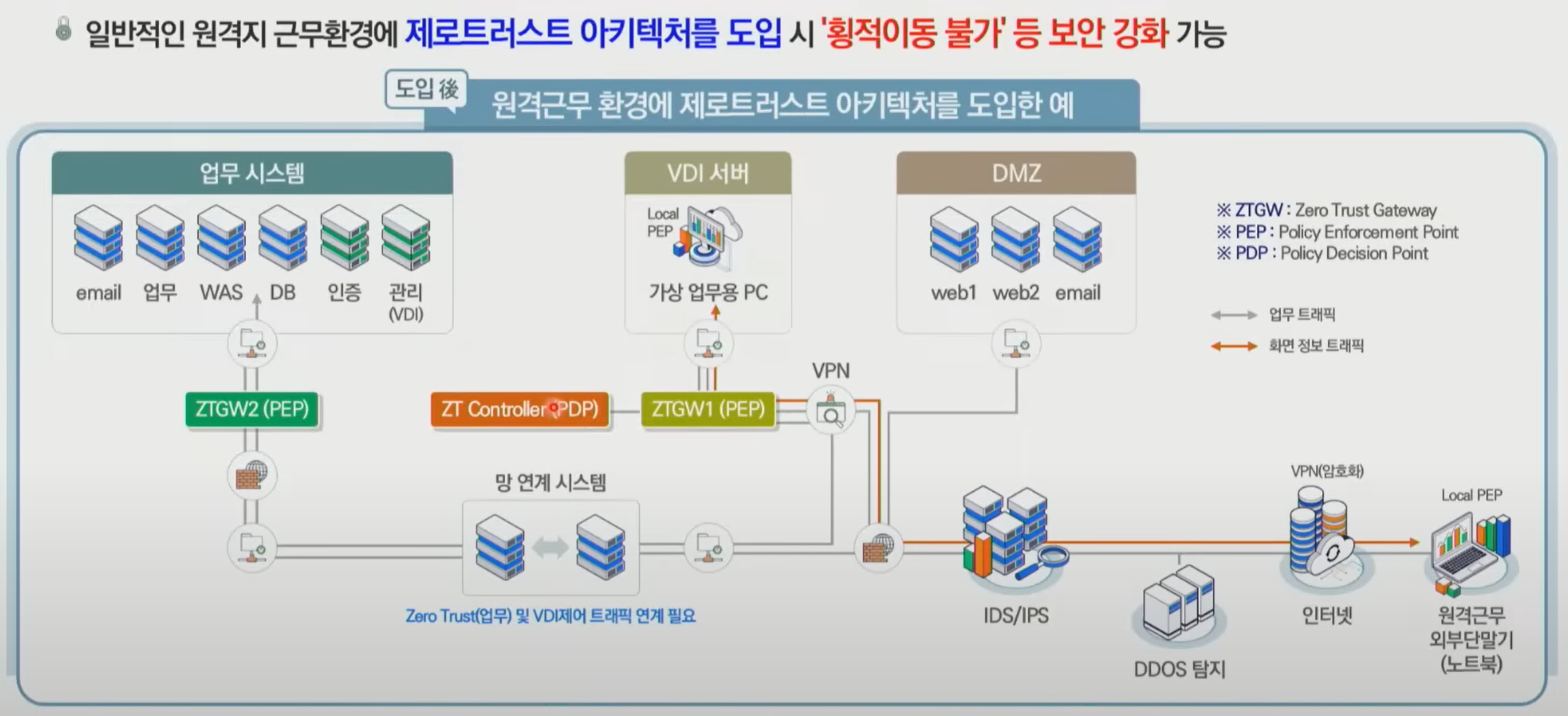

예, 원격지 근무환경

Software 공급망?

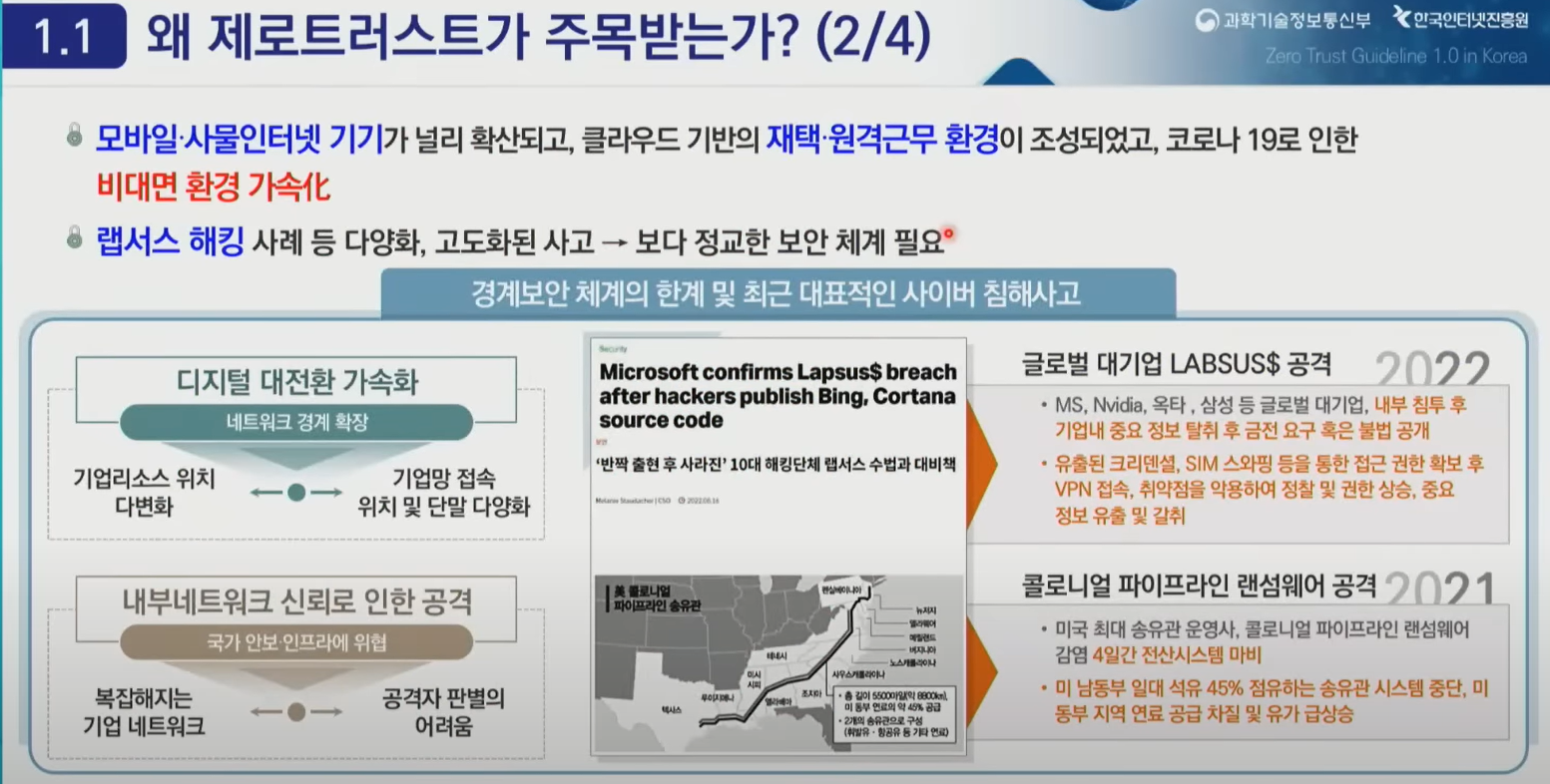

제로트러스트가 주목 받는 이유

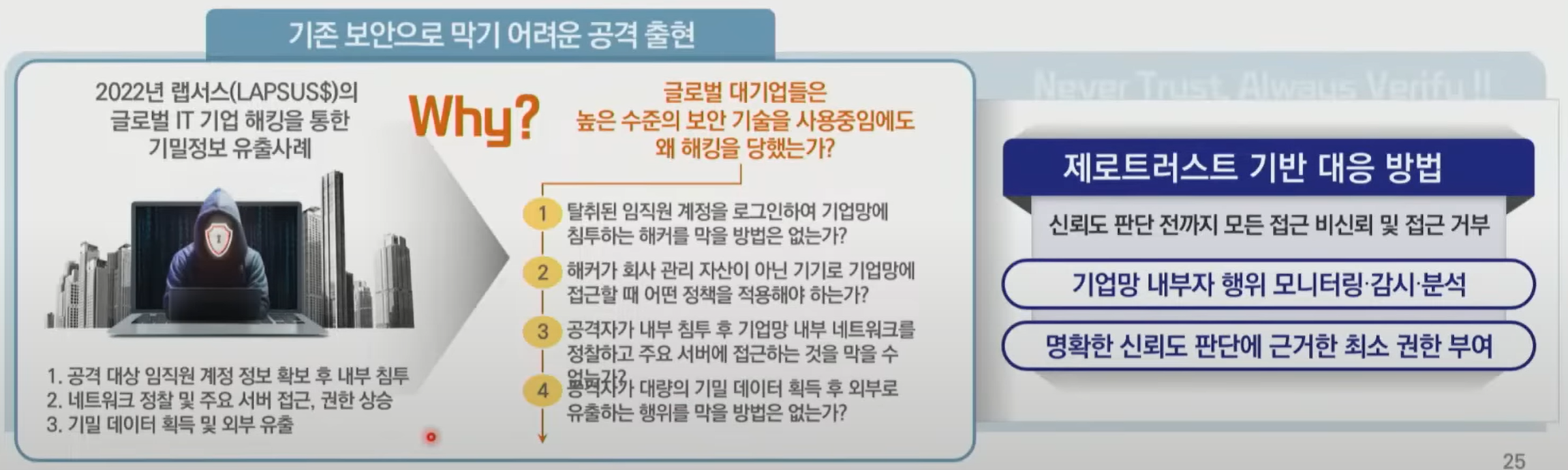

랩서스 공격

- 2022년-3월 MS, Nvidia, 삼성, LG 대기업 공격

- 마이크로소프트의 Labsus$ 공격에 대한 경고

- 어떤 Device, User를 믿지 말고 검증할 수 있는가?

- 권한 상승을 제한 하는 micro segmentation(자원 분리)을 구현할 수 있는가?

랜섬웨어 공격

- 2021년-5월 콜로니얼 파이프라인(Colonial Pipeline)

- 2023년-4월 아메리콜드(Americold) 130,000 affected

2022-23 해킹 사고

| 기업 | 해킹 유형 | 유출된 정보 | 피해 규모 | 해킹사고 발생한 날짜 | |—|—|—|—|—| | 롯데백화점 그룹 | 지능형지속위협(APT) 공격 | 고객 100만여 명 개인정보 | 약 100억 원 | 2022년 1월 20일 | | 엔씨소프트 | 랜섬웨어 공격 | ‘리니지W’ 게임머니와 아이템 약 1조 원 규모 | 약 1,000억 원 | 2022년 5월 10일 | | 한국전력 | 랜섬웨어 공격 | 고객 50만여 명 개인정보 | 약 50억 원 | 2023년 1월 15일 | | 삼성전자 | 외부 협력업체 해킹 | 스마트폰 제조 공장 생산 라인 중단 | 약 1,000억 원 | 2023년 5월 25일 |

This post is licensed under CC BY 4.0 by the author.